- Vaša košarica je trenutno prazna

Kako spletno stran zaščititi pred »Brute Force« napadi?

Januarja letos smo pisali o tem, ali je vaša WordPress spletna stran postala žrtev spletnih napadalcev. Razložili smo, da gre v 99,99 % primerov za avtomatizirane poskuse vdora, ki jih imenujemo tudi “Brute Force” napadi. V tokratni objavi jih bomo podrobneje pogledali ter razložili, zakaj prihaja do njih in v kakšni meri so nevarni za vašo spletno stran.

Kaj so “Brute Force” napadi?

V primeru “Brute Force” napadov govorimo o poskusih vdora v uporabniški račun spletne strani. Spletni napadalci z uporabo teh napadov sistematično preskušajo različne kombinacije črk, številk in simbolov z namenom, da ugotovijo uporabniško ime in geslo za dostop do vaše strani. Če vdor uspe, spletni napadalci dobijo popolno kontrolo nad vašo stranjo, njeno vsebino, v primeru vdora v bazo podatkov, pa tudi do baze.

“Brute Force” napadi najprej preverijo najpogostejša uporabniška imena (npr.: admin, administrator, user, …) in gesla. V naslednjem koraku preverijo vse besede iz slovarjev (t. i. Dictionary Attack), saj še vedno veliko lastnikov spletnih strani uporablja geslo, ki predstavlja besedo, ki jo lahko najdemo tudi v slovarju.

Spletni napadalci z uporabo “Brute Force” napada kombinacijo preprostega uporabniška imena in šibkega gesla odkrijejo zelo hitro. Če uporabljate varno, kompleksno geslo, pa jim dostop precej otežite. Dolga gesla tvorijo tudi več trilijonov kombinacij, njihovo preverjanje pa lahko traja več deset let ali še mnogo dlje.

Dejstva o “Brute Force” napadih

Zbrali smo nekaj zanimivih dejstev, povezanih z “Brute Force” napadi:

- Manj kot 3 % vseh “Brute Force” napadov spletni napadalci izvajajo ročno, ostali napadi so v celoti avtomatizirani. To pomeni, da jih samodejno izvajajo spletne strani ali osebni računalniki, okuženi z virusi.

- 10 najpogostejših gesel, ki so jih napadalci odkrili s pomočjo “Brute Force” napadov, so: admin, 123456, 123123, 12345, pass, 123456789, ime domene, abc123 in 123321.

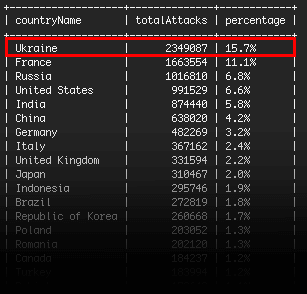

- Glede na poročilo varnostnega vtičnika Wordfence je bilo decembra leta 2016 na WordPress spletne strani izvedenih 2.349.087 “Brute Force” napadov samo iz Ukrajine.

- Najbolj popularno orodje za izvajanje “Brute Force” napadov je Aircrack-ng, ki je na voljo brezplačno.

- Večina aktivnih spletnih strani doživi več 10 “Brute Force” napadov na dan.

Posledice uspešnega “Brute Force” napada

Če spletni napadalci s pomočjo “Brute Force” napada vstopijo v uporabniški račun, pridobijo vse pravice in možnost manipuliranja s spletno stranjo. V tem primeru ste prepuščeni na nemilost napadalcev, ki na vaši spletni strani lahko:

- z namenom podajanja lažnih informacij spremenijo vsebine,

- zlorabijo seznam e-poštnih naslovov,

- dodajajo povezave na nezakonite spletne strani,

- v primeru spletne trgovine zlorabijo osebne in bančne podatke,

- izbrišejo celotno spletišče.

Kako prepoznamo “Brute Force” napad?

Vsak neuspešen poskus vpisa se zabeleži v dnevnik spletnega strežnika. Do njega dostopite tako, da v nadzorni plošči cPanel v rubriki Metrics kliknete na gumb Napake (ang. Errors). Pomembno je, da spremljate ta dnevnik in znake, ki nakazujejo na “Brute Force” napad:

- Veliko neuspešnih poskusov vpisa z istega IP naslova.

- Vpisovanje z različnimi uporabniškimi imeni z istega IP naslova.

- Poskusi vpisa v uporabniški račun z velikega števila različnih IP naslovov.

- Prijava s sumljivimi gesli, ki jih spletni napadalci uporabljajo precej pogosto: hacksyou, zealots, ownsyou, washere, …

- Neuspešni poskusi vpisa z uporabniškimi imeni, ki si sledijo po podrobnem abecednem vrstnem redu, na primer admin, adminn, adminnn, admin1, admin2, admin3, …

Kako se zaščititi pred “Brute Force” napadi?

“Brute Force” napad je ena izmed najbolj preprostih načinov napada, saj cilja predvsem na nepazljivost ali lenobo uporabnikov, ki uporabljajo gesla kot so geslo123. Pred takimi napadi se lahko zelo učinkovito zaščitimo z naslednjimi preprostimi ukrepi.

1. Uporabite varno geslo

Običajen, avtomatiziran “Brute Force” napad preveri okoli 50 gesel v sekundi. Daljše kot je geslo, več je možnih kombinacij, kar posledično pomeni daljše preverjanje. Poglejmo, koliko časa potrebuje avtomatiziran “Brute Force” napad, da preveri vse možne črkovne kombinacije za posamezno dolžino gesel.

| Dolžina gesla v znakih | Čas, potreben za preverjanje vseh kombinacij |

| 1 | 0,5 sekunde |

| 2 | 27 sekund |

| 3 | 17,6 minut |

| 4 | 10,2 uri |

| 5 | 13,7 dni |

| 6 | 1,2 leti |

| 7 | 35,6 let |

Za primer smo uporabili samo kombinacije z malimi črkami. Če bi uporabili še velite črke, številke in posebne znake, bi se čas, potreben za preverjanje vseh kombinacij bistveno podaljšal.

Izogibajte se uporabi krajših gesel, besedam iz slovarja ter ponavljajočim se geslom, ki jih uporabljate za dostop do različnih spletnih strani. Več o tem, Kako uporabite varno uporabniško ime in geslo v WordPressu, si lahko preberete v objavi Varno uporabniško ime in geslo v WordPressu.

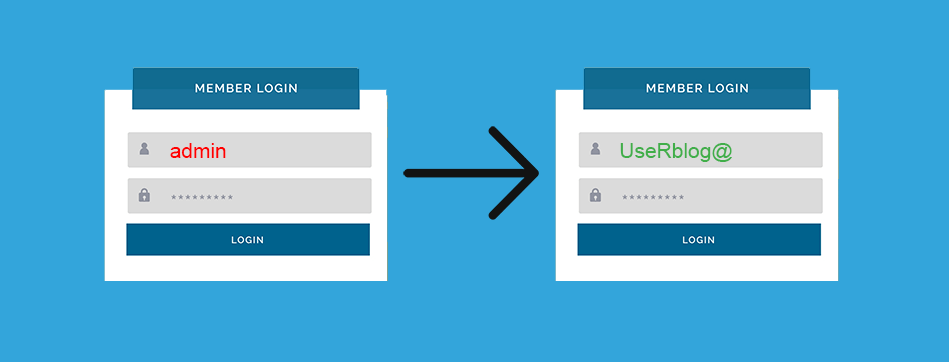

2. Spremenite uporabniško ime

Spletni napadalci najprej preverijo prednastavljena in najpogosteje uporabljena uporabniška imena, kot sta na primer administrator in admin. Z uporabo unikatnega uporabniškega imena jim boste še dodatno otežili dostop do svojega uporabniškega računa. “Brute Force” napadi namreč najprej poskušajo ugotoviti uporabniško ime, šele nato nadaljujejo z ugotavljanjem gesla.

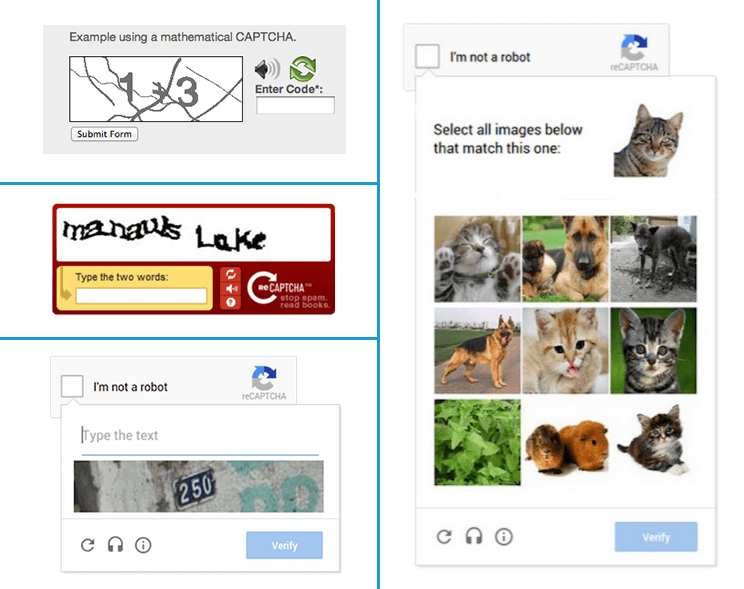

3. Uporabite CAPTCHA

CAPTCHA je program, ki omogoča ločevanje ljudi od računalnikov. Večinoma se pojavi v obliki testa, ki je za reševanje enostaven za ljudi, a težaven za računalnike. Test je lahko v obliki matematične naloge ali pa je treba prepisati znake s slike ali prepoznati določene elemente na fotografiji. Z uspešno rešenim testom potrdite, da ste oseba in ne računalnik oz. računalniški program, v našem primeru avtomatiziran “Brute Force” napad.

4. Uporabite vtičnik Wordfence Security

Vsem lastnikom WordPress spletne strani svetujemo, da si namestite varnostni vtičnik Wordfence Security, ki nudi učinkovito zaščito pred “Brute Force” napadi. Več o tem, kako nastavite vtičnik, si lahko preberete v tem prispevku.

Pri globalno uveljavljenem podjetju Lumension, ki se ukvarja tudi s spletno varnostjo, svetujejo: ’’Za uspešno zaščito pred “Brute Force” napadi uporabite geslo, ki je sestavljeno iz vsaj 12 znakov in vsebuje velike in male črke, številke ter posebne znake. Geslo zamenjajte 1x mesečno. Število napačnih poskusov vpisa omejite na 4, med vsakim pa naj bo vsaj 10-minutna časovna zakasnitev ponovnega poskusa vpisa gesla.’’

Pri slednjem pravilu vam pomagamo pri NEOSERV. Za vse spletne strani, ki gostujejo na naših strežnikih, imamo nastavljeno omejitev napačnih poskusov prijave na vseh servisih na strežniku. Ko zabeležimo določeno število poskusov s posameznega IP naslova, le-tega za nekaj časa blokiramo. Če se poskusi prijave nadaljujejo, IP naslov trajno blokiramo.

Naj na koncu še enkrat poudarimo, da so “Brute Force” napadov deležne vse spletne strani, večkrat dnevno. Z upoštevanjem varnostnih nasvetov lahko vašo spletno stran zelo uspešno zaščitite pred tovrstnimi vdori.

KOMENTIRAJTE OBJAVO

Vaš komentar je bil uspešno oddan

Komentar bo viden na strani, ko ga naši moderatorji potrdijo.